Di recente la compagnia di sicurezza informatica Intezer ha scoperto un malware multipiattaforma molto pericoloso chiamato SysJoker. Si tratta un software Remote Access Control (RAT) in grado di infettare computer di tutti i tipi: Windows, Mac e Linux. E il tutto rimanendo completamente invisibile alla maggior parte dei software antivirus.

La scoperta della backdoor SysJoker è avvenuta in maniera casuale durante l’analisi di un attacco in corso presso un ente educativo particolarmente rilevante di cui non è stato dichiarato il nome. Ad una più approfondita analisi, l’attacco ha rilevato lo sfruttamento delle risorse di un server Linux della rete interna dell’ente, con il software malevolo mascherato da update di sistema.

Come funziona SysJoker

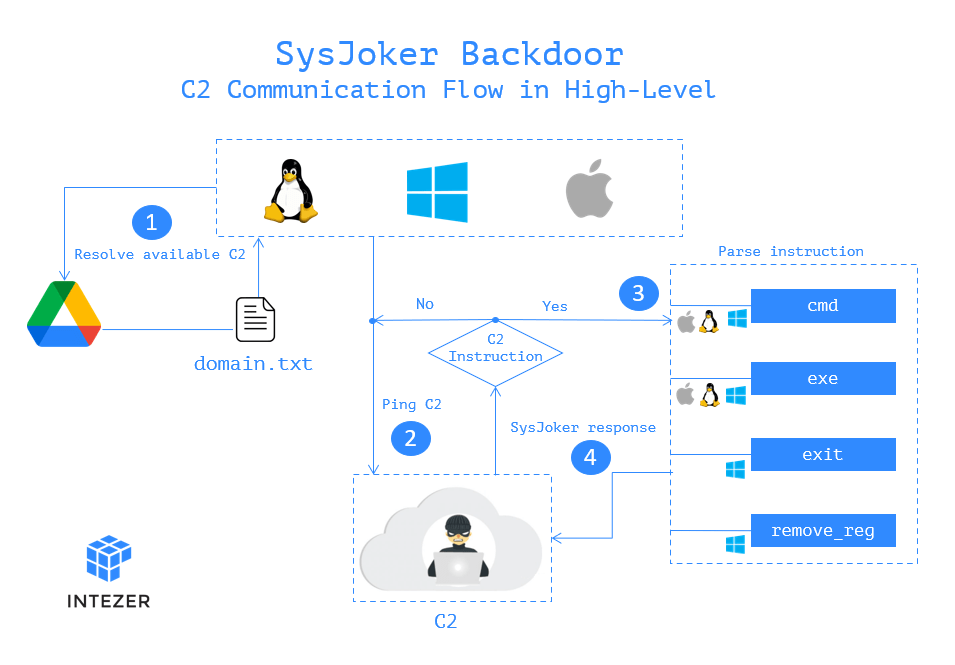

Il controllo delle macchine era in mano a SysJoker: il codice da eseguire veniva decodificato attraverso delle stringhe testuali provenienti da un file ospitato sul servizio Google Drive. In fase di investigazione, la catena di comandi eseguita è cambiata per ben tre volte: è indubbio che l’attaccante fosse attivo anche durante l’analisi da parte di Intezer, monitorando lo stato delle macchine infette.

L’azienda di cybersecurity, basandosi sui comandi ricevuti dalla macchina e ad altri esempi di malware simili riscontrati in altre infezioni, è riuscita a risalire all’origine approssimativa di SysJoker. Secondo gli esperti, la backdoor è attiva dal mese di luglio dello scorso anno. Rispetto ad altri malware, questa backdoor mostra una specifica intenzionalità nella scelta dei bersagli; ancora più pericolosa agli occhi degli analisti è la sua capacità di infettare computer e server appartenenti a diverse piattaforme software. È la firma distintiva di un attacco progettato ad-hoc da un singolo o un’entità di alto profilo, per cui l’allerta intorno a questo malware è di massimo livello.

Uno dei vettori di contagio sembra essere un pacchetto npm contenente file con estensione .ts di tipo TypeScript, un superset di Javascript. L’estensione atipica per i non avvezzi alla programmazione potrebbe camuffarlo anche da file video, i quali usano una simile estensione. Il malware contiene al suo interno entrambi i binari per processori Intel e arm64, per cui neanche i nuovi MacBook dotati di chipset M1, M1X e M1 Pro sono al sicuro.

L’app, una volta installata, contatta ed estrae i comandi da eseguire da una stringa di testo decodificata presente su di un server remoto, in alcuni casi un semplice file di testo su di un account Google Drive. A questo punto, l’app si annida in una delle cartelle del sistema operativo così da essere avviata ogni volta che il computer viene acceso.

Segui APPLE Italia su Telegram, ricevi news e offerte per primo

Rischio contagio e la regola aurea

I malware per macOS sono considerati rari rispetto alla quantità di minacce sviluppate per Windows, ancor di più se si guarda ai nuovi modelli di computer Mac basati su piattaforma arm64 – nonostante il preoccupante trend in crescita. La particolare architettura hardware però non li rende immuni alle infezioni: semplicemente questi prodotti sono meno esposti perché la maggior parte dei computer domestici ha a bordo Windows, mentre i server usano in misura maggiore Linux.

Dall’analisi finale di Intezer emergono tre punti fondamentali che caratterizzano SysJoker:

- il fatto che il codice utilizzato per il malware è stato realizzato da zero e mai incontrato prima;

- che l’attacco è stato lanciato da quattro domini differenti e realizzato con l’idea precisa di infettare tre sistemi operativi differenti;

- la completa mancanza di ulteriori comandi dal momento in cui la compagnia ha iniziato un’analisi live.

Queste tre componenti denotano un attaccante di alto profilo la cui finalità ultima può essere collegata allo spionaggio e al lateral movement – penetrazione e spostamento interno alla rete attaccata – con probabile fase successiva di richiesta di riscatto, anche se in questo caso l’intervento tempestivo ha scongiurato la minaccia prima che diventasse reale.

Nonostante le sue caratteristiche inusuali rispetto a malware e ransomware più diffusi, SysJoker spaventa per la sua capacità di rimanere nascosto alle analisi generiche, oltre alla preoccupante capacità di infettare sistemi operativi così differenti. In questo caso per proteggersi vale la regola del buon senso: mai aprire un allegato, anche da contatti ritenuti affidabili, a meno che non lo si aspetti. E mai, mai, mai scaricare file da un sito web ritenuto non affidabile.

Potrebbe interessarti: Fate attenzione agli SMS che ricevete: il malware BRATA è sbarcato in Italia

I nostri contenuti da non perdere:

- 🔝 Importante: Pazza Octopus Energy: nuova offerta imbattibile, bloccala ora per 12 mesi per risparmiare su Luce e Gas

- 💻 Scegli bene e punta al sodo: ecco le migliori offerte MSI notebook business Black Friday 2025

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo