Il CERT–AgID ha pubblicato il consueto bollettino settimanale, relativo al periodo 10-16 giugno 2023, per offrire un quadro chiaro in merito alle campagne malevole in corso e che interessano obiettivi italiani. Complessivamente, in questa settimana sono state individuate 47 campagne malevole di cui 46 riferite direttamente a obiettivi italiani e una generica che, però, ha colpito anche l’Italia. Nel suo bollettino, CERT-AgID evidenzia le tematiche principali delle campagne di malware e phishing in corso, in modo da offrire agli utenti gli strumenti giusti per evitarle. Vediamo i dettagli completi.

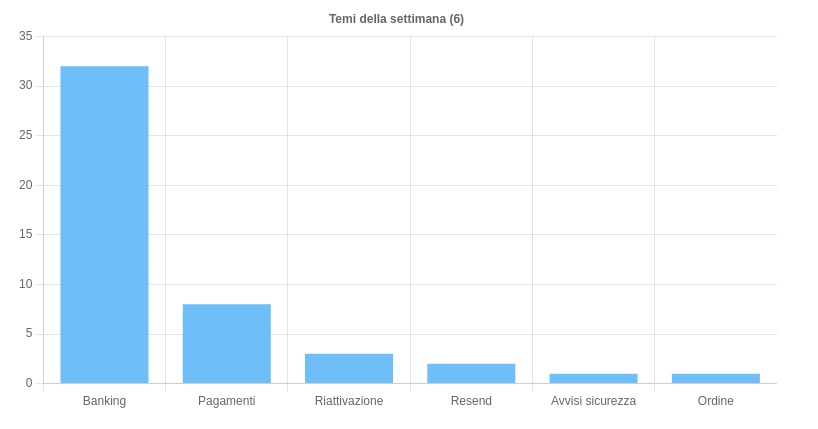

Il banking è sempre il tema principale delle campagne malevole

Uno dei primi elementi che emergono dal bollettino di CERT-AgID è una conferma: il banking è ancora il tema principale delle campagne malevole, utilizzato principalmente per il phishing e lo smishing, con un focus sulla clientela dei principali istituti bancari italiani.

Di grande rilevanza, inoltre, è anche il tema dei pagamenti, sfruttato per diffondere malware AgentTesla, Strela, Avemaria e Remcon. Da non sottovalutare, inoltre, il tema della riattivazione, con un focus sulle campagne di phishing INPS che puntano a sottrarre documenti di identità e credenziali d’accesso alle mail agli utenti.

La principale famiglia di malware in questo momento è Strela, con tre campagne a tema pagamenti. Due campagne per Remcos, a tema banking e pagamenti, e altrettante per AgentTesla. A completare la graduatoria stilata da CERT-AgID troviamo Avemaria, Qakbot e IcedId. Il canale di diffusione principale continua ad essere quello e-mail con allegati ZIP e DOC in particolare.

Amazon Music Unlimited GRATIS

3 mesi di Amazon Music Unlimited gratis, senza obbligo di rinnovo

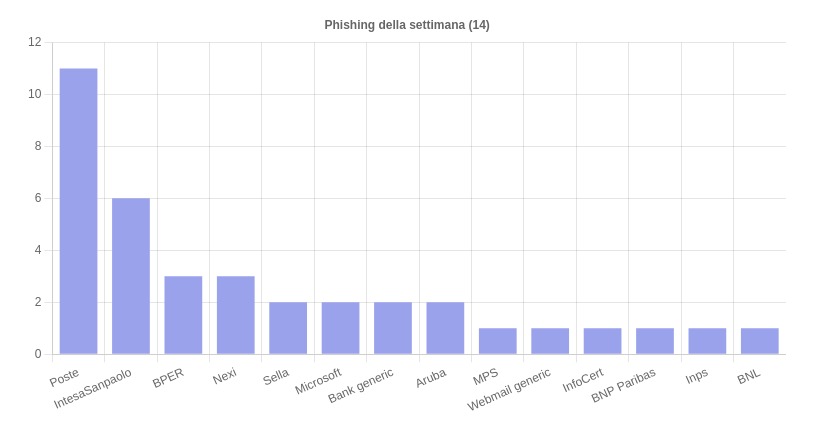

Occhio al phishing: 14 brand coinvolti

Il phishing continua ad essere una delle principali minacce informatiche, insieme allo smishing (una tipologia di phishing in cui si utilizza un messaggio di testo per convincere l’utente a cliccare su di un link che porta ad un sito malevolo). Il bollettino settimanale rivela come le attuali campagne di phishing riguardino principalmente 14 brand italiani o attivi in Italia.

Il focus, anche in questo caso, è il settore del banking e, quindi, non stupiscono le prime posizioni di Poste (leader indiscussa tra i brand utilizzati dagli hacker per il phishing), Intesa Sanpaolo, BPER, Nexi e Sella. Non c’è solo il settore bancario ad essere coinvolto nei casi di phishing.

Tra i 14 brand evidenziati, infatti, troviamo anche Microsoft, Aruba, InfoCert e INPS. I pericoli, quindi, possono essere molteplici. I tentativi di phishing possono riguardare svariate tematiche. Il bollettino evidenzia, ad esempio, una nuova campagna di phishing adattiva che punta a sottrarre le credenziali di accesso di un account PEC.

Le campagne di phishing continuano ad essere diffuse via mail che rappresenta il canale principale utilizzato dagli attaccanti. Da non sottovalutare, però, sono anche gli SMS che rappresentano un canale alternativo in costante crescita e sempre molto efficace. Di numero inferiore, invece, sono i tentativi di phishing via PEC.

I nostri contenuti da non perdere:

- 🔝 Importante: Garmin Vivoactive 6 e Vivoactive 5 a confronto (sulla carta)

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo