Siamo ormai da tempo abituati all’utilizzo di diversi metodi di autenticazione, si parte dalle password, passando per il riconoscimento col volto, fino ad arrivare al riconoscimento tramite impronte digitali.

Quest’ultimo metodo è sicuramente uno dei preferiti dagli utenti, le nostre impronte sono univoche e difficilmente replicabili a meno di avere a disposizione un oggetto maneggiato dall’utente o una fotografia delle dita a risoluzione adeguata, o forse no?

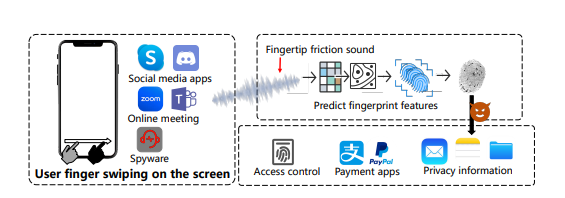

Un gruppo di ricercatori provenienti da Cina e Stati Uniti ha condiviso i risultati di un nuovo studio, grazie al quale è possibile ricreare le impronte digitali utilizzando i suoni prodotti dal dito quando scorre su un display touchscreen.

Un nuovo studio mette in evidenza la vulnerabilità dell’autenticazione con le impronte digitali

PrintListener: Uncovering the Vulnerability of Fingerprint Authentication via the Finger Friction Sound (ovvero PrintListener: Scoprire la vulnerabilità dell’autenticazione delle impronte digitali tramite il Finger Friction Sound), questo il titolo dello studio pubblicato dai ricercatori menzionati in apertura.

La nuova tecnica utilizza i suoni prodotti dal dito di un utente che scorre su un touchscreen per estrarre le caratteristiche del modello dell’impronta digitale, in base ai test effettuati i ricercatori sostengono di essere in grado di attaccare con successo “fino al 27,9% delle impronte digitali parziali e il 9,3% delle impronte digitali complete entro cinque tentativi con il massimo livello di sicurezza FAR [False Acceptance Rate] pari allo 0,01%”.

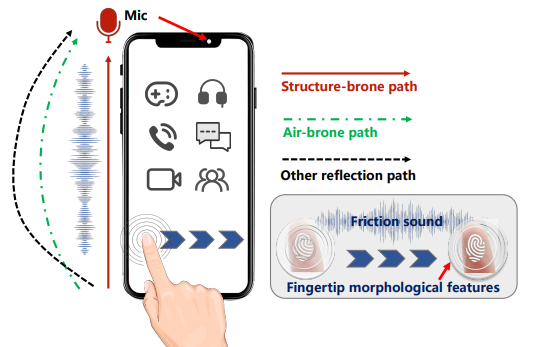

Come può un malintenzionato entrare in possesso dei dati necessari alla riproduzione delle impronte digitali di un altro utente? Secondo i ricercatori “i suoni di attrito dovuti allo scorrimento delle dita possono essere catturati dagli aggressori online con un’alta probabilità”, utilizzando tutta una serie di app popolari come Discord, Skype, WeChat, FaceTime, o qualsiasi altra applicazione possa mantenere il microfono del dispositivo attivo durante l’utilizzo.

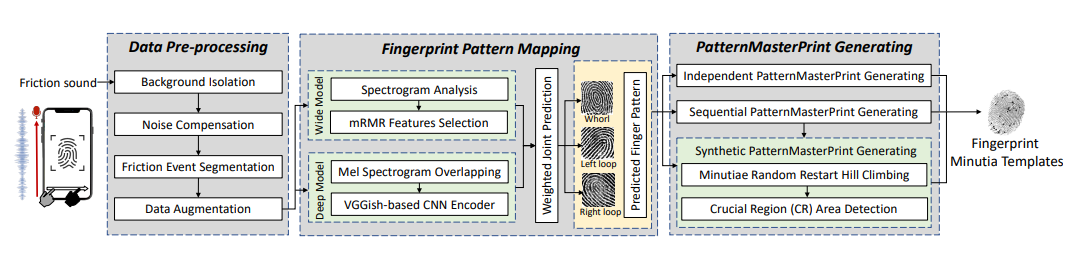

Il funzionamento interno di PrintListener è abbastanza complicato, motivo per cui qualora voleste maggiori dettagli tecnici al riguardo vi rimandiamo al file PDF in fonte, è interessante sottolineare però alcuni dei problemi che i ricercatori hanno dovuto superare per riuscire a portare lo strumento allo stato attuale; nello specifico:

- per poter captare i suoni deboli dovuti allo sfregamento delle dita su un pannello touchscreen, i ricercatori hanno sviluppato un apposito algoritmo di localizzazione degli eventi sonori di attrito basato sull’analisi spettrale

- per separare le influenze del modello dalle caratteristiche fisiologiche e comportamentali dell’utente i ricercatori hanno utilizzato sia la ridondanza minima che la massima rilevanza (mRMR), sia una strategia di ponderazione adattiva

- per poter passare dalla deduzione delle caratteristiche primarie a quelle secondarie delle impronte digitali è stata utilizzata un’analisi statistica delle intercorrelazioni e un algoritmo di ricerca euristico

Volendo semplificare all’ennesima potenza l’intero processo, PrintListener utilizza una serie di algoritmi per pre-elaborare i segnali audio grezzi che vengono poi utilizzati per generare le copie delle impronte digitali. Il nuovo strumento è stato sottoposto a numerosi esperimenti “in scenari del mondo reale”, dimostrando di essere in grado di facilitare attacchi parziali con impronte digitali in più di un caso su quattro e attacchi completi con impronte digitali in quasi un caso su dieci.

Potrebbe interessarti anche: L’intelligenza artificiale può rubare dati grazie ai suoni della tastiera

I nostri contenuti da non perdere:

- 🔝 Importante: Recensione Intel Arc B580: un'ottima alternativa per giocare a 1080P, ma al prezzo giusto

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo