Dopo i tantissimi BSoD (Blue Screen of Death) che hanno bloccato aeroporti e non solo, Microsoft ha voluto spiegare attraverso il suo sito ufficiale cosa è realmente successo con l’aggiornamento difettoso di CrowdStrike, più nello specifico del software Falcon.

Oltre a fornire assistenza 24 ore su 24 ai propri clienti, la compagnia ha infatti pubblicato in un documento, definito in gergo Preliminary Post Incident Review, che spiega nei dettagli quanto accaduto. A grandi linee, l’analisi tecnica degli esperti di Microsoft hanno confermato come la causa principale dei tanti crash sia causata da un errore nella memoria read-out-of-bounds nel driver CSagent.sys di CrowdStrike.

Va detto che il modulo CSagent.sys, presente su tutti i PC Windows, è un driver che funziona come filtro del file system, utile per ricevere notifiche sulle operazioni effettuate sui file, inclusa creazione o modifica degli stessi. Il software di CrowdStrike lavora attraverso di esso per analizzare ogni singola modifica effettuata sul disco, grazie all’accesso al kernel. Sebbene questo privilegio d’accesso sia stato criticato dopo quanto avvenuto, Microsoft ha tenuto a precisare come ciò sia indispensabile per rendere gli strumenti di sicurezza efficaci.

L’importanza di ottenere i privilegi sono legati alle prestazioni degli strumenti, ma anche alla possibilità di intervenire già durante il processo di avvio del sistema operativo, bloccando immediatamente potenziali rischi.

Le precauzioni di Microsoft per evitare altri casi simili

I software di sicurezza informatica, in poche parole, devono per forza risultare più “invasivi” rispetto delle applicazioni standard. I driver del kernel vengono considerati come la componente più affidabile di un sistema Windows. Ciò comporta però anche il rischio che, in caso di minimo malfunzionamento, l’intero OS può andare incontro a blocchi.

Gli sviluppatori della compagnia, proprio per evitare situazioni rischiose per l’integrità di Windows, chiedono a chi sviluppa soluzioni di cybersecurity di limitare l’accesso degli strumenti al kernel. In questo senso, gli esperti parlano di “sensori minimi” da eseguire in modalità kernel, utili solo per alla raccolta solo dei dati essenziali per accertare l’assenza di malware o simili.

A tal proposito, Microsoft ha confermato come collaborerà con l’ecosistema anti-malware, attraverso la Microsoft Virus Initiative (MVI) per fornire maggiore appoggio ai software di sicurezza al fine di sfruttare al meglio i permessi del kernel già disponibili per gli strumenti di Windows, bilanciando rischi e solidità.

Nel frattempo, l’azienda di Redmond ha comunque varato alcune misure per offrire una maggiore stabilità agli utenti. Tra le iniziative figurano:

- Linee guida per l’implementazione sicura di software (e relativi aggiornamenti) nel contesto della cybersecurity;

- Riduzione delle necessità di accesso ai driver del kernel per gli strumenti di sicurezza;

- Promuovere l’approccio zero-trust, dunque con accessi consentiti ad aree delicate di un OS solo quando ritenuto estremamente necessario;

- Adottare tecnologie all’avanguardia (come enclave VBS) per fornire capacità di isolamento e antimanomissione migliorate.

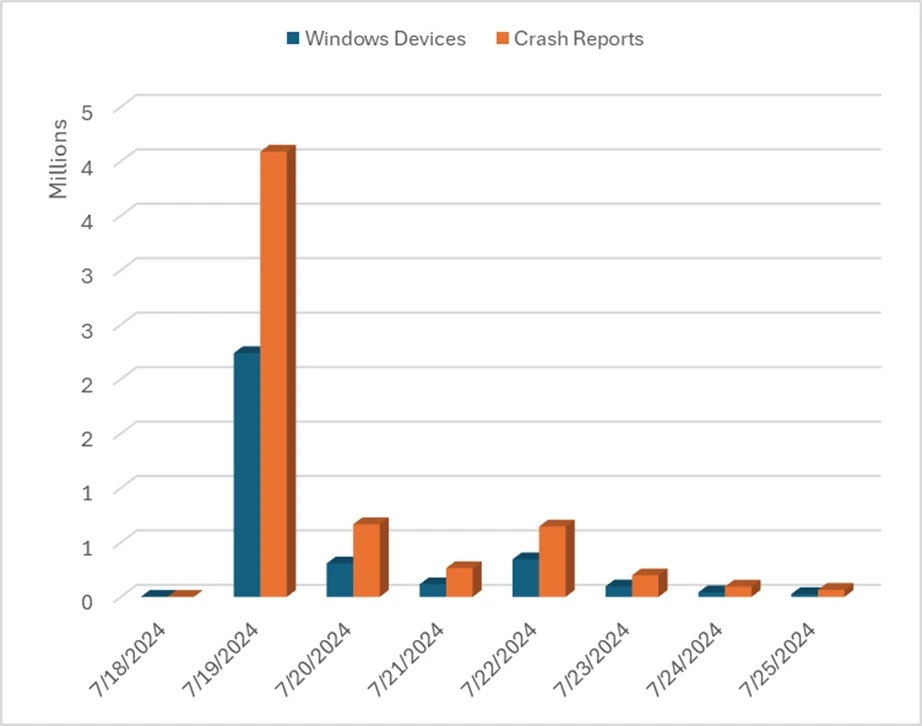

La quasi totalità dei PC Windows interessati dal caso CrowdStrike (si parla del 97%) sono tornati a funzionare regolarmente a partire dal 25 luglio. Nonostante ciò, Microsoft sembra intenzionata ad evitare casi simili che, in futuro, potrebbero avere conseguenze ancora più devastanti.

I nostri contenuti da non perdere:

- 🔝 Importante: Il generatore di immagini di ChatGPT ora è gratis e disponibile per tutti

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo