Quando si parla di agire in maniera tempestiva sui social network per evitare che le fake news dilaghino fra gli utenti, sembra proprio che si dovrebbe includere anche i malware. Stando a quanto scoperto dai ricercatori di Check Point Securities infatti, Facebook in questi giorni ha rimosso 30 account in quella che è stata chiamata “Operazione Tripoli“. La cosa preoccupante è che questi 30 account hanno contribuito a diffondere malware negli smartphone e nei computer degli utenti addirittura dal 2014.

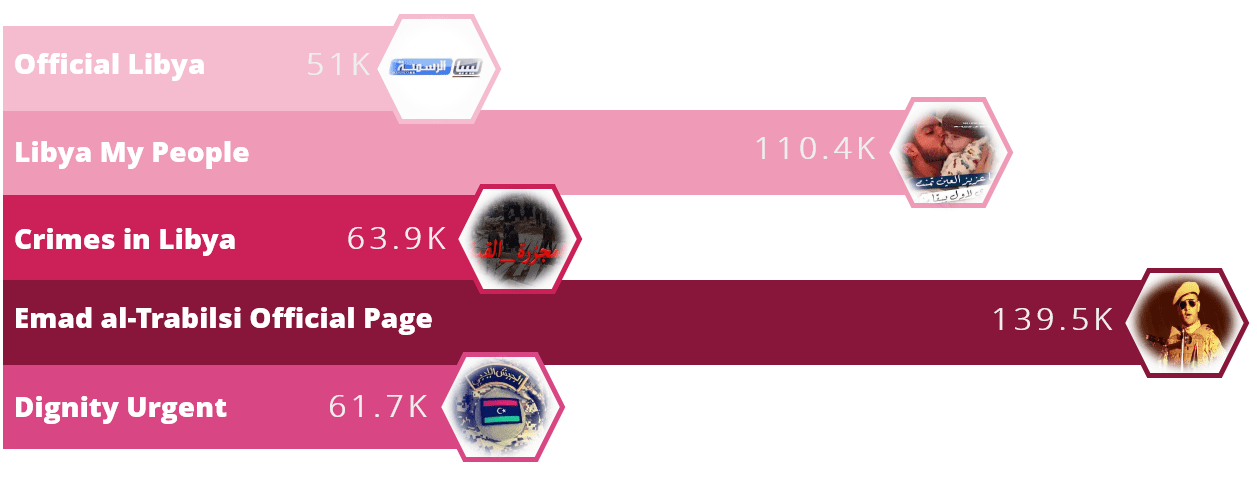

Tutti e 30 gli account, alcuni dei quali con oltre 100.000 followers, hanno ingannato gli utenti ignari convincendoli a cliccare su dei link per scaricare file che in teoria dovevano fornire informazioni su documenti trapelati in rete dal punto di vista economico e politico ma che, in realtà, facevano scaricare dei malware.

Vi starete chiedendo come mai Facebook ha denominato l’azione di rimozione di questi 30 account “Operazione Tripoli”. Ebbene, sembra che tutte le pagine che sono state chiuse parlassero dei grandi problemi che affliggono la Libia e si proponevano di mantenere “pura” la loro visione delle cose.

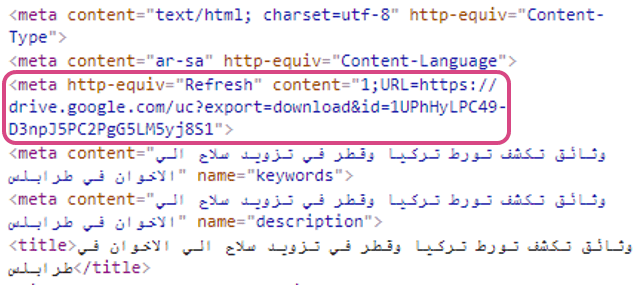

Le pagine contribuivano a pubblicare presunte indiscrezioni e informazioni emerse in maniera silente che “contenevano documenti che esponevano paesi come il Qatar o la Turchia a cospirazioni contro la Libia”. Una in particolare avrebbe dovuto mettere in risalto “le foto di un pilota catturato che tentava di bombardare la città di Tripoli”. Alcuni URL spingevano persino gli utenti a scaricare app mobili destinate ai cittadini interessati ad unirsi alle forze armate libiche.

Ma in realtà, questi URL hanno tentato di scaricare script dannosi e app Android al di fuori del Play Store che altro non erano che varianti di strumenti di app di controllo remoto open source come Houdini, Remcos e SpyNote che concedono l’accesso a distanza dei proprietari ai dispositivi per mettere in scena vari attacchi.

In un ulteriore tentativo di mascherare il loro vero intento, gli URL sono stati nascosti usando servizi di abbreviazione di URL come bit.ly, goo.gl e TinyURL. In secondo luogo, è stato scoperto che gli script malevoli venivano archiviati in servizi di file hosting come Google Drive, Dropbox e Box.

L’incidente deve servire da promemoria su come le piattaforme di social media possono essere sfruttate per lanciare attacchi di malware, anche se le aziende stanno investendo in una varietà di sistemi automatici basati sull’intelligenza artificiale per tenere a bada le attività dannose.

Insomma, non si tratta solo di fake news ma i social vengono usati anche per scopi che vanno ancora più in là dell’obiettivo indiretto tipico delle fake news (ti fanno credere qualcosa che ti porta ad agire in un determinato modo nei confronti di persone, istituzioni o altro).

I nostri contenuti da non perdere:

- 🔝 Importante: Il generatore di immagini di ChatGPT ora è gratis e disponibile per tutti

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo